nmap 스캔을 해보니 다음과 같이 많은 포트들이 열려있다. streamio.htb, watch.streamio.htb 같은 도메인을 사용한다고도 나온다.

80포트의 웹서비스로 접속해보니, IIS 설정 페이지가 나온다.

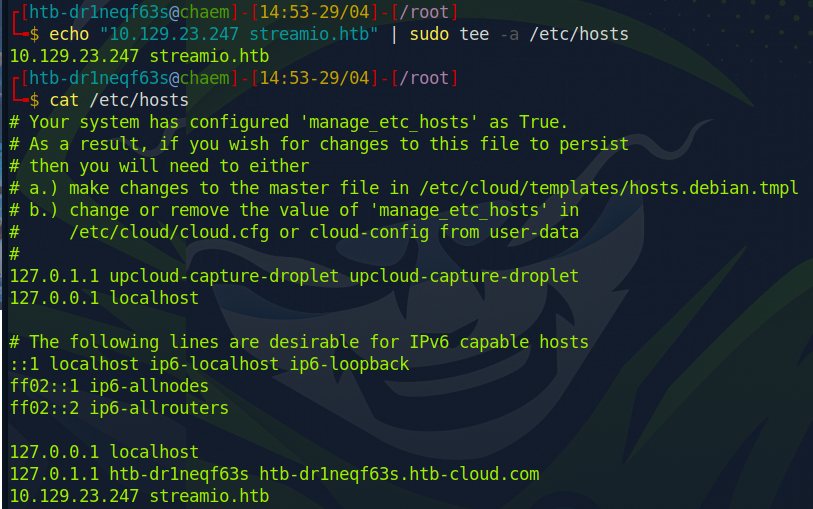

도메인을 등록해서 홈페이지에 들어가 본다.

Contact 페이지가 있지만, 특별할 건 없어보여서 첨에보았던 서브도메인까지 같이 등록해보았다.

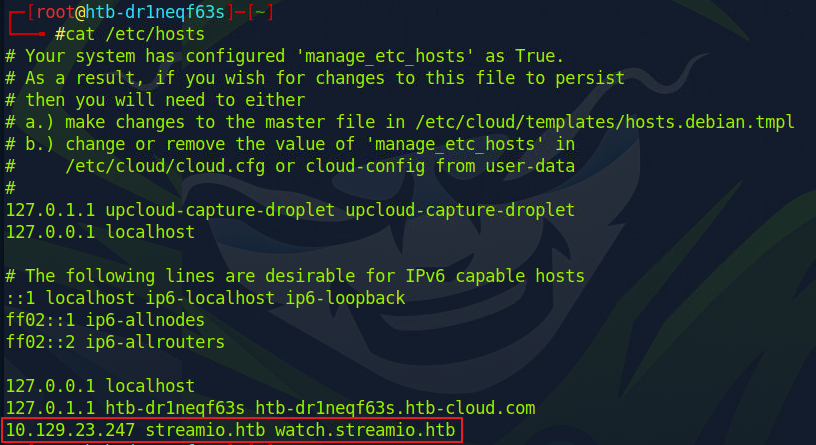

/etc/hosts 파일에 서브도메인도 같이 등록

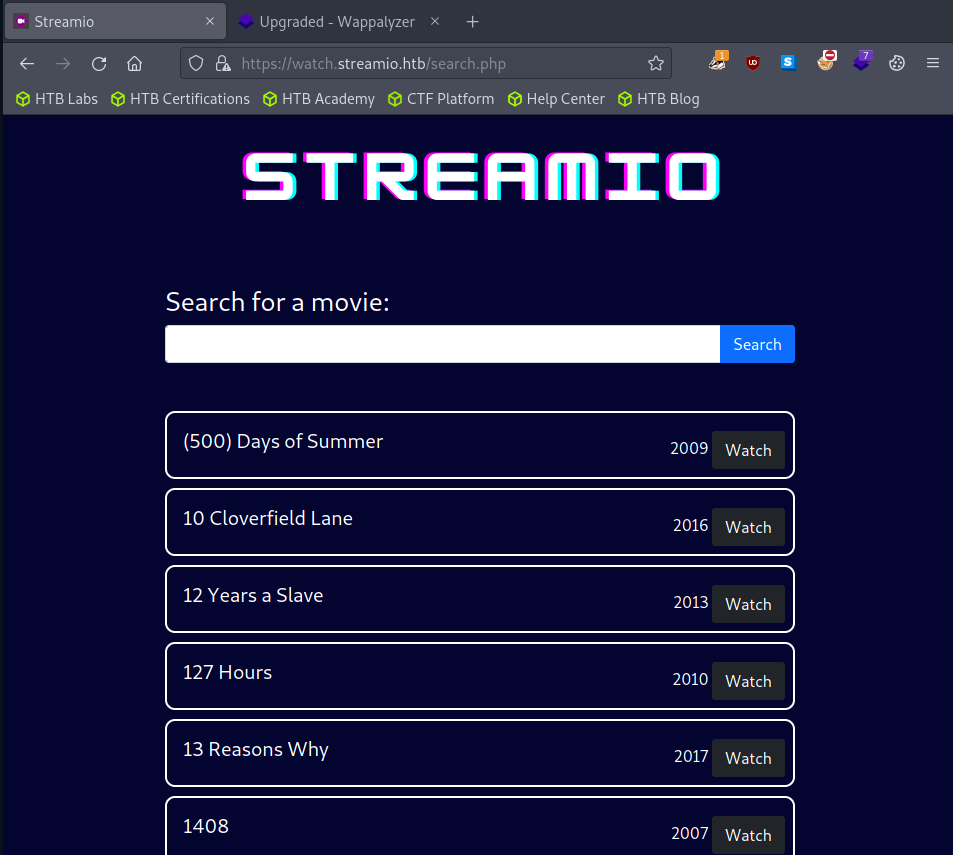

서브도메인에 접속하니 다음과 같은 페이지가 나온다. 아무래도 웹기반으로 문제를 풀어나가야 하는 것 같다.

watch.streamio.htb의 디렉토리를 탐색해 보았다.

발견된 페이지 중 search.php를 발견했다..

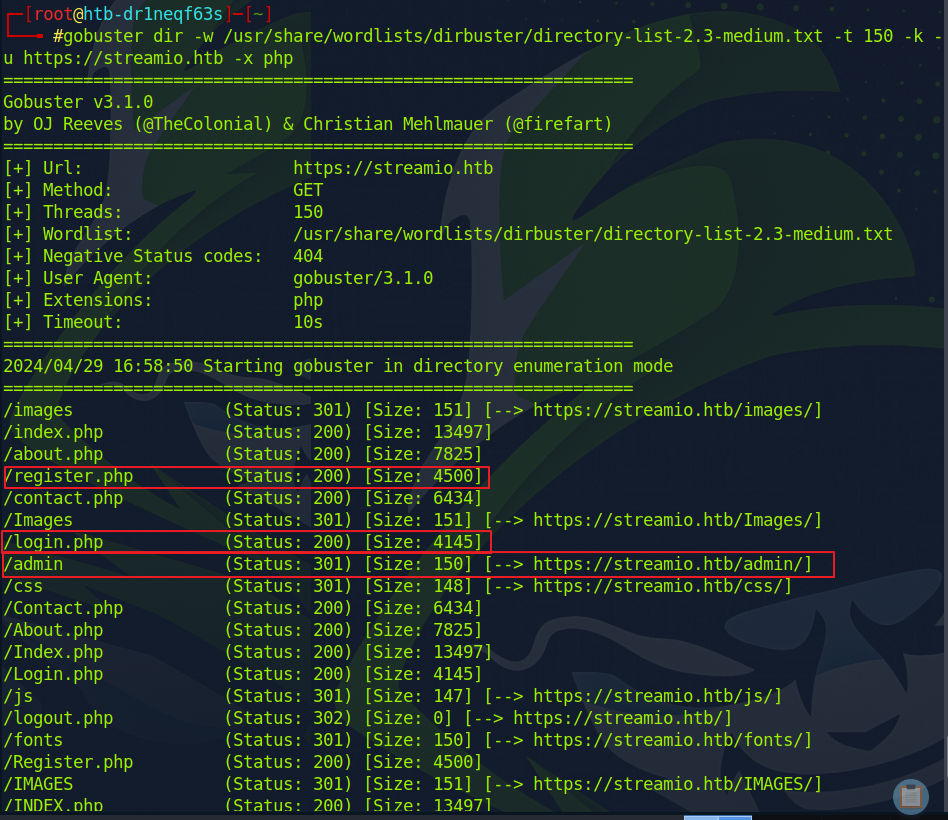

일단 딱히 방향을 못잡아서 streamio.htb 디렉토리도 스캔해 보았다.

발견된 페이지들에서 취약점을 찾아야 하는 것 같았는데, 다 해보기엔 의지가 부족하여 가이드 모드를 보았다..

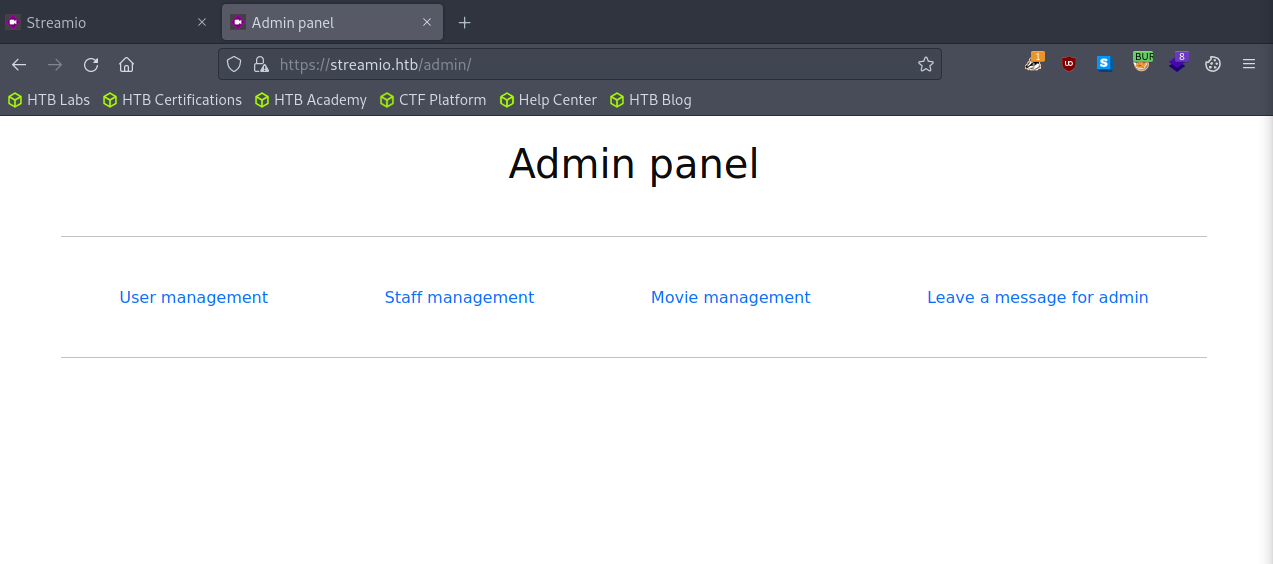

What PHP page in /admin/ says it's "Only accessible through includes"?/admin/ 하위 페이지 중 뭘 찾아내야하는것 같다. gobuster로 스캔해 보니, master.php를 발견했다.

가이드에서 딱 원하는 페이지네.. 우선 이런 정보들을 수집했는데, 다음 내용이 SQL Injection이 있다는 거였다.

처음에 Login Injection 인가 해서 로그인 페이지를 봤는데 아닌 것 같았고, watch.streamio.htb/search.php 페이지에 Injection이 존재했다. 에러베이스는 아니고, 쿼리문을 탐지하긴 하는데,, 탐지하지 못하는 쿼리문이 있나보다.. oder by는 탐지하고, union은 탐지하지 않는 것 같았다.

해시 크랙 사이트 : https://hashes.com/en/tools/hash_identifier

'STUDY > HTB(Hack The Box)' 카테고리의 다른 글

| [HTB] Bastion - windows(easy) (1) | 2024.06.20 |

|---|---|

| [HTB] runner (Linux, Medium) (0) | 2024.06.02 |

| [HTB] Hospital (0) | 2024.04.11 |

| [HTB] Builder (0) | 2024.03.30 |

| [HTB] Forest (Windows) - 보류 중... (0) | 2024.03.07 |